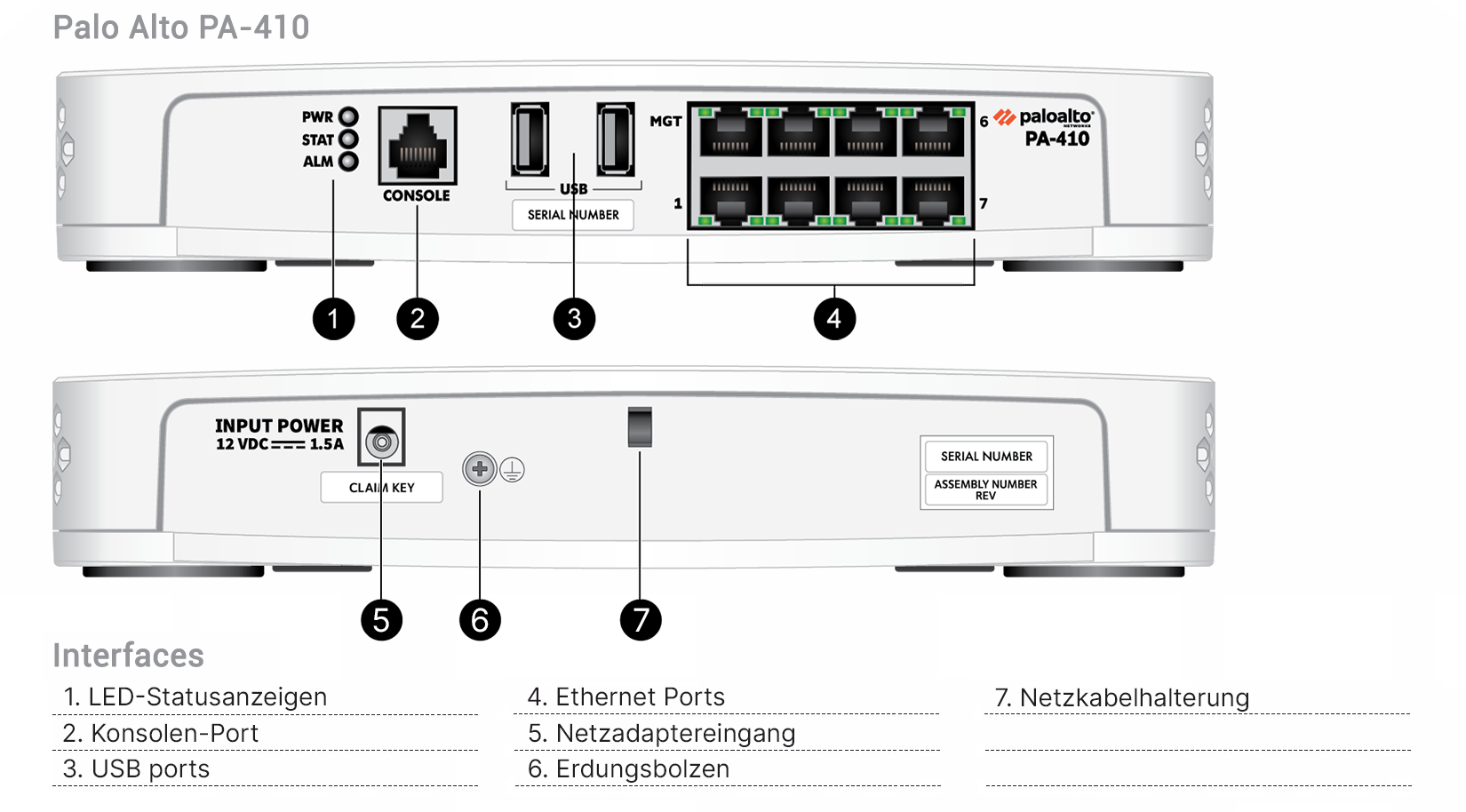

PA-410 Hardware Firewall

Cortafuegos por hardware PA-410

Información sobre el producto "PA-410 Hardware Firewall"

Begrenztes Budget? - Fordern Sie jetzt Ihr attraktives Angebot an!

Tenga en cuenta que la licencia es obligatoria para el funcionamiento del hardware.

La serie PA-400 de firewalls de nueva generación de Palo Alto Networks, compuesta por los modelos PA-410, PA-415, PA-440, PA-445, PA-450 y PA-460, ofrece capacidades de NGFW habilitadas para ML para sucursales distribuidas de una amplia variedad de empresas.

El primer firewall de nueva generación habilitado para ML del mundo le permite prevenir amenazas desconocidas, ver y proteger todo -incluidos los dispositivos IoT- y reducir errores con recomendaciones de políticas automatizadas.

Palo Alto Lizenzmodell

* Los elementos inactivos no se incluyen en este paquete.

Detaillierte Palo Alto Lizenzinformationen Palo Alto Lizenzübersicht Palo Alto Funktionen

Principales funciones de seguridad y conectividad

Cortafuegos de nueva generación basado en ML- Integra el aprendizaje automático (ML) en el núcleo del cortafuegos para impedir los ataques basados en archivos en línea sin firma y detectar y detener de inmediato intentos de phishing nunca vistos.

- Utiliza procesos ML basados en la nube para enviar firmas e instrucciones sin retrasos al NGFW.

- Utiliza análisis de comportamiento para detectar dispositivos de Internet de las Cosas (IoT) y hacer recomendaciones sobre políticas; servicio proporcionado desde la nube e integrado de forma nativa en NGFW.

- Automatiza las recomendaciones de políticas para ahorrar tiempo y reducir el riesgo de error del operador.

- Identifica las aplicaciones que envían datos a través de su red, independientemente del puerto, el protocolo, las técnicas de desvío o el cifrado (TLS/SSL).

- Permite definir y aplicar políticas de seguridad relacionadas con aplicaciones específicas (en lugar de puertos) (permitir, denegar, programar, inspeccionar, aplicar reglas de tráfico).

- Proporciona la capacidad de crear identificadores App-ID™ personalizados para sus propias aplicaciones o solicitar el desarrollo de App-ID para nuevas aplicaciones de Palo Alto Networks.

- Identifica todas las cargas útiles dentro de la aplicación (como archivos y patrones de datos) para bloquear archivos maliciosos y evitar la fuga de datos.

- Crea informes de uso de aplicaciones estándar y personalizados, incluidos informes de software como servicio (SaaS) que proporcionan información sobre todo el tráfico SaaS autorizado y no autorizado en su red.

- Permite la migración segura de conjuntos de reglas heredadas de Capa 4 a reglas basadas en App-ID con optimizador de políticas integrado. Esto le proporciona un conjunto de reglas más seguro y fácil de gestionar.

- Permite visibilidad, políticas de seguridad, informes y análisis forenses basados en usuarios y grupos, no sólo en direcciones IP.

- Se integra fácilmente con diversos repositorios para aprovechar la información de los usuarios: Controladores WLAN, VPN, servidores de directorio, SIEM, proxies y mucho más.

- Permite definir grupos de usuarios dinámicos en el cortafuegos para aplicar medidas de seguridad temporales sin tener que esperar a que se actualicen los directorios de usuarios.

- Aplica políticas coherentes independientemente de la ubicación de los usuarios (oficina, casa, de viaje, etc.) y de sus dispositivos (dispositivos móviles iOS y Android®; ordenadores de sobremesa y portátiles macOS®, Windows®, Linux; servidores de terminales y VDI de Citrix y Microsoft).

- Evita que las credenciales corporativas se filtren a sitios web de terceros e impide el uso de credenciales robadas habilitando la autenticación multifactor (MFA) en la capa de red para cada aplicación sin necesidad de cambiar la aplicación.

- En función del comportamiento de los usuarios, se aplican dinámicamente medidas de seguridad para bloquear a los usuarios sospechosos o malintencionados.

- Inspecciona y aplica políticas al tráfico cifrado TLS/SSL entrante y saliente, incluido el tráfico que utiliza TLS 1.3 y HTTP/2.

- Proporciona información exhaustiva sobre el tráfico TLS, como la cantidad de tráfico cifrado, las versiones TLS/SSL, los cifrados y mucho más, sin descifrarlo.

- Permite el uso de protocolos TLS obsoletos, cifrados inseguros y certificados mal configurados para minimizar el riesgo.

- Facilita el despliegue del descifrado y permite el uso de protocolos integrados para la resolución de problemas, como las aplicaciones de fijación de certificados.

- Permite activar o desactivar de forma flexible el descifrado en función de la categoría de URL y la zona de origen y destino, la dirección, el usuario, el grupo de usuarios, el dispositivo y el puerto para mantener la privacidad y el cumplimiento de la normativa.

- Permite que el cortafuegos realice una copia del tráfico descifrado (es decir, duplicación de descifrado) y la envíe a herramientas de captura de tráfico para análisis forenses, registro del historial o prevención de pérdida de datos (DLP).

- Aprovecha la gestión, configuración y visibilidad centralizadas para varios NGFW distribuidos de Palo Alto Networks (independientemente de la ubicación o la escala) mediante la gestión de seguridad de red Panorama™ en una interfaz de usuario unificada.

- Simplifica el uso compartido de la configuración a través de Panorama con plantillas y grupos de dispositivos, y escala la recopilación de registros según sea necesario.

- Proporciona a los usuarios una visibilidad detallada y una visión completa del tráfico de red y las amenazas a través del Centro de Comando de Aplicaciones (ACC).

Los sofisticados ciberataques actuales pueden crecer hasta 45.000 variantes en 30 minutos. Se utilizan múltiples vectores de amenaza y técnicas sofisticadas para inyectar código malicioso. Las soluciones puntuales tradicionales crean lagunas en la seguridad de la empresa, aumentan la carga de trabajo de los equipos de seguridad e inciden en la productividad debido a la incoherencia del acceso y a la falta de visibilidad.

Por otro lado, los servicios de seguridad en la nube de Palo Alto se integran a la perfección con sus NGFW líderes del sector y aprovechan la red de 80.000 clientes de Palo Alto para coordinar al instante la inteligencia sobre amenazas y proporcionar protección contra todas las amenazas y vectores de amenaza. Cierre las brechas de seguridad en todos sus sitios y aproveche la mejor seguridad de su clase proporcionada de forma consistente a través de una plataforma centralizada para proteger incluso contra las amenazas más complejas y bien disimuladas. Estos servicios se prestan:

- Prevención de amenazas: proporciona más seguridad que un IPS (sistema de prevención de intrusiones) tradicional al bloquear todas las amenazas conocidas de todo el tráfico en una sola pasada (single pass) sin sacrificar el rendimiento.

- Filtrado avanzado de URL: ofrece la mejor protección contra amenazas basadas en la Web y una mayor eficacia operativa con la primera solución de prevención de ataques Web en tiempo real del sector y una defensa contra phishing líder en el sector.

- WildFire®: protege los archivos detectando y deteniendo automáticamente el malware desconocido con análisis basados en la nube líderes del sector e información sobre amenazas de más de 42.000 clientes.

- DNS Security: utiliza ML para detectar y defenderse de las amenazas a través de DNS en tiempo real. Esto proporciona a los equipos de seguridad la información contextual que necesitan para formular políticas y defenderse de las amenazas con rapidez y eficacia.

- IoT Security: proporciona la solución de seguridad IoT más completa del sector para una visibilidad detallada, una defensa eficaz y una aplicación de políticas sólida, todo ello en una única plataforma impulsada por ML.

- DLP empresarial: proporciona la primera solución DLP empresarial basada en la nube del sector que protege de forma coherente los datos confidenciales en todas las redes, nubes y usuarios.

- SaaS Security: proporciona funciones de seguridad SaaS integradas que le permiten descubrir y proteger nuevas aplicaciones SaaS, proteger datos y defenderse de amenazas de día cero, todo ello con el menor coste total de propiedad.

- Realiza funciones de red, búsqueda de políticas, aplicación y descodificación, y coincidencia de firmas para todas las amenazas y contenidos en una sola pasada. Esto reduce significativamente la sobrecarga de procesamiento que supone realizar múltiples funciones en un único sistema de seguridad.

- Evita la latencia cotejando el tráfico con todas las firmas en una sola pasada gracias a la comparación unificada de firmas basada en flujos.

- Permite un rendimiento coherente y predecible cuando se activan las suscripciones de seguridad. (El rendimiento de la prevención de amenazas de la Tabla 1 se basa en múltiples suscripciones habilitadas).

- Le permite implantar SD-WAN simplemente habilitándola en sus cortafuegos existentes.

- Le permite implantar SD-WAN de forma segura, integrada de forma nativa con nuestra seguridad líder del sector.

- Proporciona una experiencia de usuario superior al minimizar la latencia, las fluctuaciones y la pérdida de paquetes.

PA-410 Hardware Firewall Produktinformationen

| Duración: | Sólo hardware |

|---|---|

| Max. Sesiones: | 64.000 |

| Nuevas sesiones por segundo: | 12.000 |

| Paquete: | Sólo hardware |

| Rendimiento de VPN IPsec: | 930 Mbps |

| Rendimiento de la prevención de amenazas (HTTP/Appmix): | 600 Mbps / 685 Mbps |

| Rendimiento del cortafuegos (HTTP/Appmix): | 1,6 Gbps / 1,2 Gbps |

sólo 765,31 €*

| Bruttopreis: | 910,72 € |

| Número de producto: | PAN-PA-410 |

- Listo para envío en 30 días, plazo de entrega 1-3 días

Seleccione la variante que desee utilizando el botón de abajo para ver la información del producto correspondiente.